Thực tiễn bảo mật CNTT thông thường có thể không bảo vệ bạn khỏi các cuộc tấn công độc hại xâm nhập vào hệ thống của bạn thông qua các thiết bị hàng ngày, chẳng hạn như khóa USB. Shutterstock

Nếu bạn điều hành một doanh nghiệp, có lẽ bạn quan tâm đến bảo mật CNTT. Có thể bạn đầu tư vào phần mềm chống vi-rút, tường lửa và cập nhật hệ thống thường xuyên.

Thật không may, các biện pháp này có thể không bảo vệ bạn khỏi các cuộc tấn công độc hại xâm nhập vào hệ thống của bạn thông qua các thiết bị hàng ngày.

Vào tối thứ Sáu, 24th của tháng 10 2008 Richard C. Schaeffer Jr, nhân viên bảo vệ hệ thống máy tính hàng đầu của NSA đã có cuộc họp với Tổng thống Hoa Kỳ George W. Bush khi một phụ tá gửi cho ông một ghi chú. Các ghi chú là ngắn gọn và đến điểm. Họ đã bị hack.

Chuyện đã xảy ra như thế nào? Thủ phạm là một chiếc USB đơn giản.

Tấn công chuỗi cung ứng USB

Cuộc tấn công bất ngờ vì các hệ thống quân sự được phân loại không được kết nối với các mạng bên ngoài. Nguồn được phân lập cho một con sâu được nạp vào khóa USB đã được thiết lập cẩn thận và để lại với số lượng lớn là mua từ một ki-ốt internet địa phương.

Đây là một ví dụ về một cuộc tấn công chuỗi cung ứng, tập trung vào các yếu tố kém an toàn nhất trong chuỗi cung ứng của tổ chức.

Quân đội Hoa Kỳ ngay lập tức chuyển đến cấm ổ USB trong lĩnh vực này. Vài năm sau, Mỹ sẽ sử dụng chiến thuật tương tự để vi phạm và phá vỡ chương trình vũ khí hạt nhân của Iran trong một cuộc tấn công hiện được mệnh danh là Mạng lưới.

Bài học rất rõ ràng: nếu bạn đang cắm ổ USB vào hệ thống của mình, bạn cần phải chắc chắn chúng đến từ đâu và những gì trên chúng.

Nếu một nhà cung cấp có thể nhận được một trọng tải bí mật vào một thanh USB, thì không có khoảng thời gian an toàn nào trong đó USB là một lựa chọn tốt. Ví dụ: hiện tại bạn có thể mua một thanh USB bí mật là một máy tính nhỏ và khi chèn, sẽ mở một cửa sổ trên máy của bạn và chơi Death Star diễu hành.

Đây chỉ là một loại tấn công chuỗi cung ứng. Các loại khác là gì?

Tấn công chuỗi cung ứng mạng

Người dùng máy tính có xu hướng lưu trữ tất cả thông tin của họ trên mạng ngày càng tăng, tập trung tài sản của họ ở một nơi. Trong trường hợp này, nếu một máy tính bị xâm nhập thì toàn bộ hệ thống sẽ mở cho kẻ tấn công.

Hãy xem xét một điện thoại hội nghị được sử dụng trong tổ chức của bạn. Giả sử điện thoại hỗ trợ mạng này có lỗi tích hợp cho phép kẻ tấn công lắng nghe bất kỳ cuộc trò chuyện nào trong vùng lân cận. Đây là thực tế trong 2012 khi có nhiều hơn phiên bản 16 của điện thoại IP phổ biến của Cisco bị ảnh hưởng. Cisco đã phát hành một bản vá cho điện thoại của họ, có thể được cài đặt bởi hầu hết các bộ phận bảo mật CNTT của các công ty.

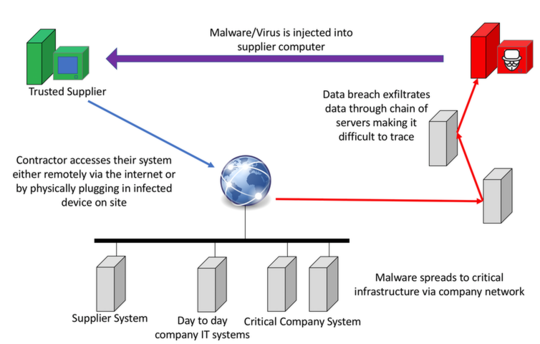

Mô hình cơ bản của một cuộc tấn công chuỗi cung ứng mạng cho thấy các hệ thống liên kết dễ bị tổn thương trong một tổ chức. Tác giả cung cấp

Trong 2017, một vấn đề tương tự đã nảy sinh khi một thương hiệu máy rửa chén cấp bệnh viện bị ảnh hưởng bởi máy chủ web không an toàn tích hợp. Trong trường hợp của một bệnh viện, có rất nhiều dữ liệu riêng tư và thiết bị chuyên gia có thể bị tổn hại bởi một lỗ hổng như vậy. Trong khi một bản vá cuối cùng đã được phát hành, nó đòi hỏi một kỹ thuật viên dịch vụ chuyên ngành để tải nó lên.

Các cuộc tấn công chuỗi cung ứng gần đây có liên quan đến tỷ lệ thất bại thảm hại của chương trình tên lửa của Triều Tiên. David Kennedy, trong một video cho Insider, thảo luận về cách trước đây Hoa Kỳ đã phá vỡ các chương trình hạt nhân bằng cách sử dụng không gian mạng. Nếu họ vẫn sở hữu khả năng này, có thể họ sẽ muốn giữ bí mật. Nếu đây là trường hợp, nó có thể hiểu được một trong vô số thất bại của Bắc Triều Tiên có thể là một thử nghiệm của một vũ khí không gian mạng như vậy.

Năm cách các công ty có thể tự bảo vệ mình

Để bảo vệ bản thân trước tất cả những điều này, bạn cần thiết lập các quy trình vệ sinh mạng cơ bản có thể giúp doanh nghiệp của bạn không bị lây nhiễm.

-

Mua và cài đặt phần mềm chống vi-rút tốt và chạy nó ở chế độ bảo vệ, nơi nó quét mọi thứ trên máy của bạn. Đúng, ngay cả máy Mac cũng bị nhiễm virus

-

giám sát ai đang ở trên mạng của bạn, tránh sử dụng các thiết bị không đáng tin cậy như USB và quản trị viên của bạn chặn tự động chạy như một chính sách toàn hệ thống

-

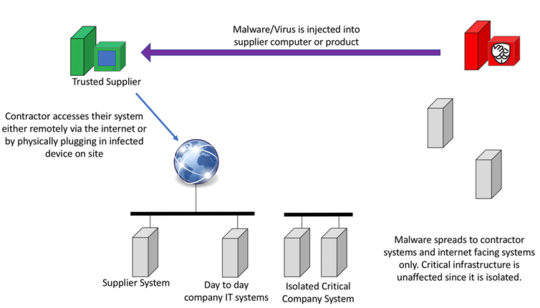

tách mạng của bạn Có cơ sở hạ tầng nhà máy quan trọng? Không có nó trên cùng một mạng như mạng hàng ngày của bạn, mạng truy cập công khai hoặc khách truy cập

-

cập nhật thường xuyên. Đừng lo lắng về các vấn đề mới nhất và lớn nhất, vá các lỗ hổng đã biết trong hệ thống của bạn - đặc biệt là một từ 1980

-

trả tiền cho phần mềm và lao động của bạn. Nếu bạn không trả tiền cho sản phẩm, thì ai đó đang trả tiền cho bạn as sản phẩm.

Bằng cách tách cơ sở hạ tầng quan trọng của bạn khỏi mạng internet và nhà cung cấp có sẵn, bạn có thể cung cấp một mức độ bảo vệ. Tuy nhiên, một số cuộc tấn công có thể thu hẹp 'khoảng cách không khí' này. Tác giả cung cấp

Nhận thức về mạng là rất quan trọng

Cuối cùng, bạn có thể tối đa hóa khả năng phục hồi không gian mạng bằng cách đào tạo mọi người trong tổ chức của bạn để học các kỹ năng mới. Nhưng điều quan trọng là kiểm tra xem việc đào tạo của bạn có hiệu quả hay không. Sử dụng các bài tập thực tế - kết hợp với các chuyên gia bảo mật - để kiểm tra tổ chức của bạn, thực hành các kỹ năng đó và tìm ra nơi bạn cần cải thiện.

Cái giá của bất kỳ kết nối nào với internet là nó dễ bị tấn công. Nhưng như chúng tôi đã chỉ ra, thậm chí các hệ thống độc lập cũng không an toàn. Thực hành có chủ ý và phương pháp tiếp cận chu đáo để bảo mật có thể làm tăng sự bảo vệ doanh nghiệp hoặc nơi làm việc của bạn.![]()

Giới thiệu về tác giả

Richard Matthews, ứng cử viên tiến sĩ, Đại học Adelaide và Nick Falkner, Phó Giáo sư và Giám đốc của Hiệp hội Thành phố Thông minh Úc, Đại học Adelaide

Bài viết này được tái bản từ Conversation theo giấy phép Creative Commons. Đọc ban đầu bài viết.